1. Entra ID 소개

Identity 관리의 중요성

• Identity Infrastructure

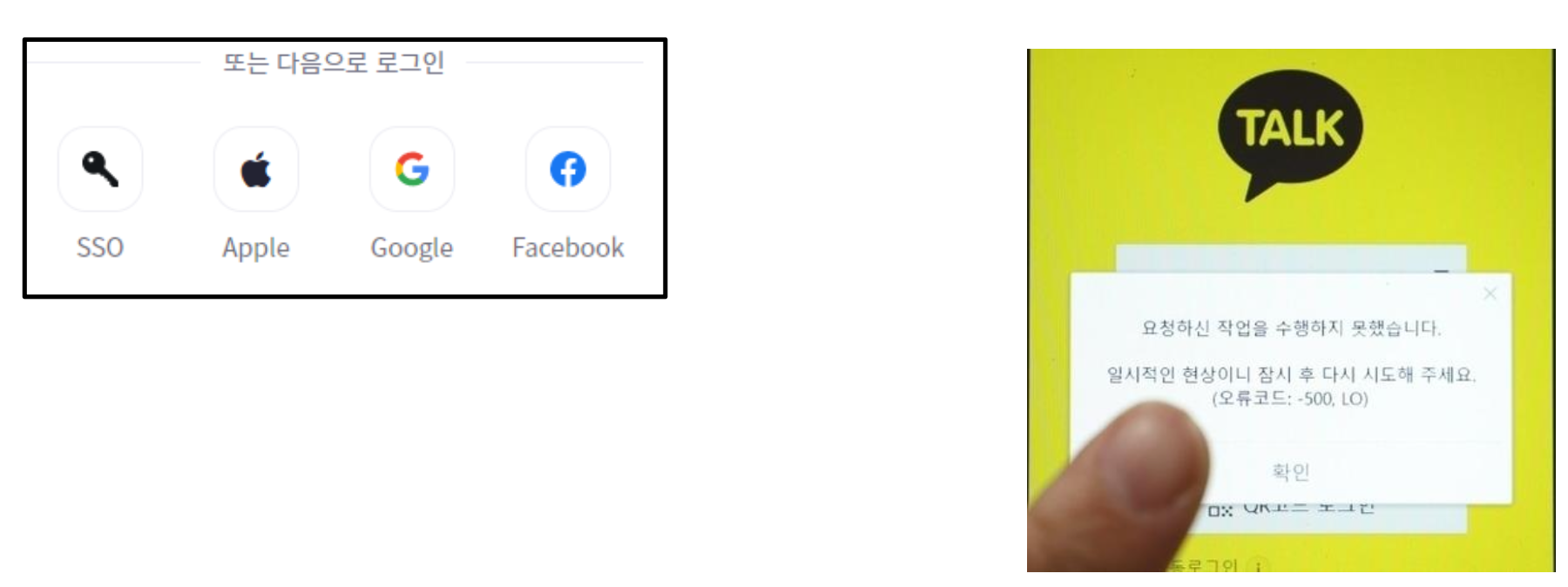

• 사내 및 인터넷 서비스를 이용하기 위해서는 인증 단계가 선행된다.

• 카카오 뱅크, 카카오 톡, 카카오 내비 서비스를 이용하기 위해서는 먼저 인증 서비스를 통과해야 한다.

• 사내 및 클라우드 서비스를 이용하기 위해서도 인증 서비스가 중요하다.

Entra ID

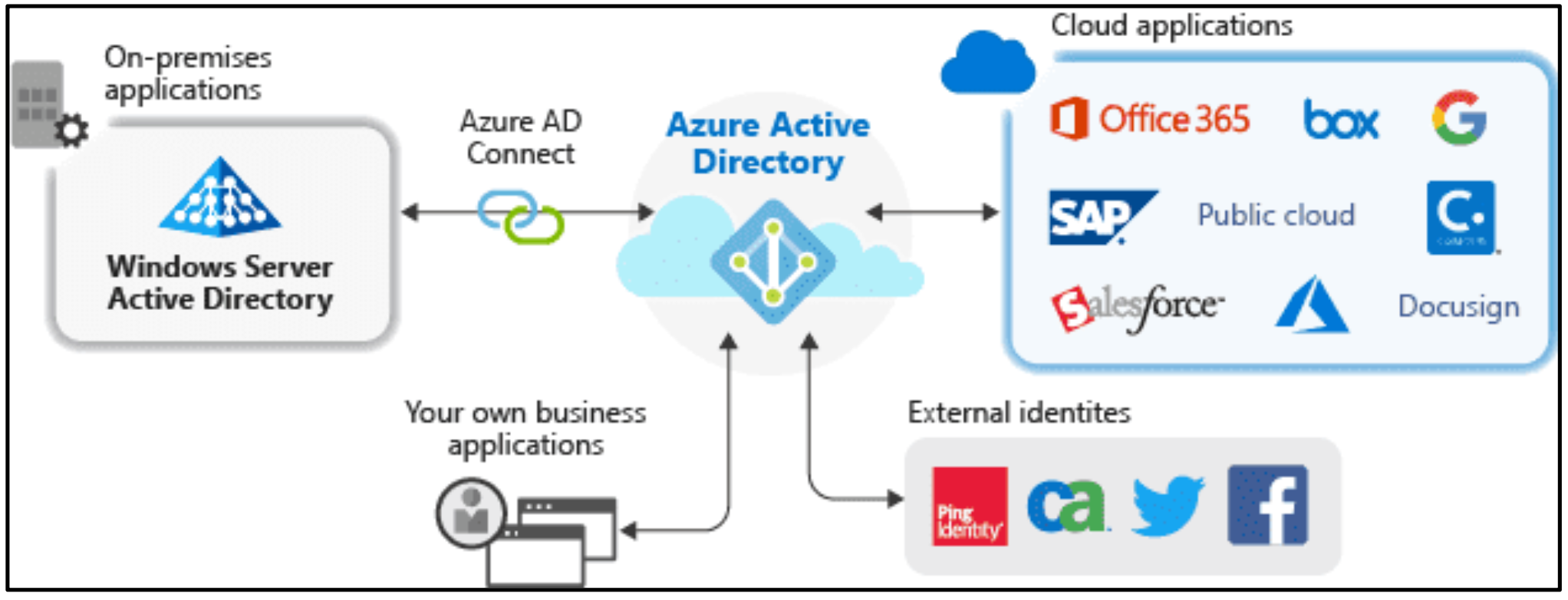

• Entra ID란?

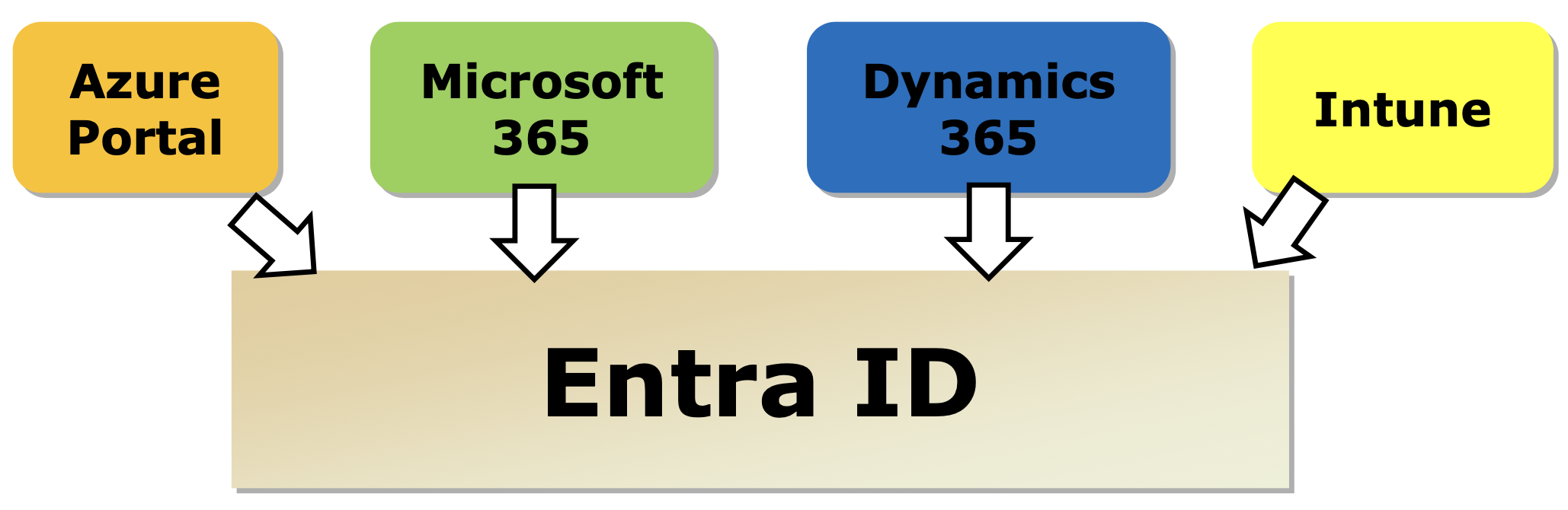

• Microsoft가 제공하는 클라우드 기반의 엔터프라이즈 디렉토리 및 ID 관리 서비스로, 이전에는 Azure Active

Directory(Azure AD)라고 함.

• 이를 통해 조직은 직원, 애플리케이션 및 디바이스에 대한 보안 인증과 권한 부여를 관리할 수 있다.

• Azure Portal 및 Cloud Application(Microsoft 365 등)의 인증을 처리.

• Azure Portal을 직원들이 이용하려면 Entra ID에 계정 생성을 해야 함.

• Entra ID란?

• 사내 직원들이 Azure Portal에 접속하도록 Entra ID에 사용자 계정 생성하기

• Web App을 사용할 때 Entra ID에서 인증하도록 설정

• https://entra.microsoft.com 으로 접속 가능

• Entra ID 핵심 기능

• 사용자 및 그룹 관리

• 사용자 관리: 사용자 계정을 만들고 속성 및 권한을 관리

• 그룹 관리: 여러 사용자를 그룹화하여 일관된 권한 및 정책 적용이 가능

• 애플리케이션 통합

• 싱글 사인온(SSO): 하나의 자격 증명으로 여러 애플리케이션에 한 번에 로그인

• 앱 프로비저닝: 사용자 계정을 자동으로 애플리케이션에 생성, 업데이트, 제거

• 액세스 관리

• 조건부 액세스: 위치, 디바이스 상태 등 다양한 조건에 따라 액세스 권한을 제어

• 다중 인증(MFA): 추가적인 보안 레이어로 인증을 강화Entra ID

• ID 보호 및 보안

• ID 보호: 위험한 로그인 시도 및 동작을 감지하여 조치

• Privileged Identity Management (PIM): 관리자 역할에 대한 권한 사용을 제한하고 모니터링

• 디바이스 관리

• 디바이스를 Azure Entra ID에 등록하여 조직의 보안 정책을 적용

• B2B 및 B2C 협업

• B2B: 외부 파트너와의 안전한 협업을 위해 조직 외부 사용자를 관리

• B2C: 소비자 대상 서비스를 위한 사용자 인증 및 ID 관리를 지원

• 보고 및 모니터링

• 액세스 및 보안 활동에 대한 보고서 제공 및 이상 감지 기능을 지원

• Entra ID 주요 개념

• 테넌트(Tenant)

• Azure Entra ID 테넌트는 조직의 인스턴스로, 하나의 조직을 위한 고유한 디렉토리

• 디렉토리(Directory)

• 조직의 사용자, 그룹, 애플리케이션 및 디바이스를 관리하는 데 사용되는 데이터베이스

• 앱 등록(App Registration)

• 애플리케이션이 Azure Entra ID에 인증하기 위해 등록되어야 하는 과정

• 역할 기반 액세스 제어(RBAC)

• 다양한 역할을 통해 사용자에게 필요한 권한만 부여하는 방식

• 조건부 액세스(Conditional Access)

• 특정 조건(위치, 디바이스, 사용자 위험 수준 등)에 따라 액세스 정책을 다르게 적용

• MFA (Multi-Factor Authentication)

• 비밀번호 외에 추가적인 인증 방법을 사용하여 보안을 강화하는 인증 방식

• Entra ID 주요 사용 사례

• 조직 내 인증 및 액세스 관리

• 조직의 직원 및 IT 리소스에 대한 인증과 액세스 제어

• 클라우드 애플리케이션 통합

• SaaS 애플리케이션에 대한 싱글 사인온 및 자동 프로비저닝

• 보안 및 규정 준수 강화

• 위험한 로그인 시도 감지 및 조건부 액세스 정책 적용

• 외부 파트너 및 고객 협업

• Azure Entra ID B2B 및 B2C를 통해 외부 사용자의 안전한 인증 및 협업Entra ID

• Entra ID 보안 기능

• 중앙집중식 ID 관리

• Entra ID는 조직의 사용자 신원과 액세스 권한을 중앙에서 관리한다.

• 이를 통해 IT 관리자는 사용자 계정을 쉽게 추가, 수정, 삭제할 수 있고, 조직 전체의 신원 관리를 간소화할 수 있다.

• 이중 인증(MFA)

• MFA는 보안을 강화하기 위해 사용자가 로그인할 때 두 가지 이상의 인증 방법(SMS, 전화 호출, 모바일 앱을 통한 인증)을 사용하도록

요구한다.

• 이는 비밀번호 도난이나 유출에 대한 리스크를 크게 줄여준다.

• 역할 기반 액세스 제어(RBAC)

• Entra ID의 RBAC 기능을 통해 조직은 특정 자원에 대하여 사용자별로 세밀한 접근 권한을 설정할 수 있으며, 이는 규정 준수에

중요하다.

• 조건부 액세스 정책

• 조건부 액세스 정책을 통해 사용자의 위치, 사용 장치, 로그인 위험 등을 기반으로 액세스를 제어할 수 있다.

• 이를 통해 비정상적인 접근 시도나 위험한 환경에서의 액세스를 자동으로 제한할 수 있다.

• 통합된 액세스 관리

• Entra ID는 클라우드 서비스뿐만 아니라 온프레미스 애플리케이션과의 통합을 지원하여, 하나의 플랫폼에서 모든 액세스를

관리할 수 있게 한다.

• 이는 IT 관리자가 전체 IT 환경에 대한 가시성을 유지하고, 보안 정책을 일관되게 적용할 수 있게 한다.

• 사용자 행동 분석

• 사용자의 비정상적인 행동을 감지하고 경고하는 기능을 통해 내부 위협을 사전에 감지하고 대응할 수 있다.

• 이는 데이터 유출 및 기타 보안 위협을 최소화하는 데 중요하다.

• 규정 준수 보고

• 규정 준수를 위한 상세한 보고 및 감사 로그를 제공하여, 조직이 법적 및 업계 규정을 준수하는 데 필요한 문서를 쉽게 생성하고

관리할 수 있다.

Microsoft 365와 Microsoft Entra ID

• Microsoft Entra ID의 필요성

• Microsoft 365에서 사용자를 추가하면 Microsoft Entra ID에 생성되고, 실제는 Microsoft Entra ID에서 사용자를 관리하는 것이다.

• 기업용 On-Premises 사용자 계정 관리는 Microsoft Entra ID가 담당하다.

• VMWare의 VDI인 Horizon View도 사용자 관리를 Microsoft Entra ID가 담당

• 기업용 Cloud의 서비스의 사용자 계정 관리는 Entra ID가 담당한다.

• Zoom Room 서비스도 Microsoft Entra ID를 사용한다.

사용자 관리

• 사용자 관리

• 회사 직원이 Azure Portal에서 VM을 생성하려면 먼저 Azure Portal에 로그인하는 사용자 계정과 VM을 생성할 수 있는

권한이 있어야 한다.

• Web App에 접속할 때 사용자 인증을 요구한다면 Entra Id에 사용자를 생성하고 Web App을 등록해야 한다.

• 개인이나 조직이 Microsoft 365 Application을 사용하려면 먼저 M365 구독을 해야 하며, 회사 직원이 M365를

사용하려면 M365 관리자 페이지에서 사용자를 생성해야 한다. 생성된 사용자는 Entra ID에 저장되어 관리된다.

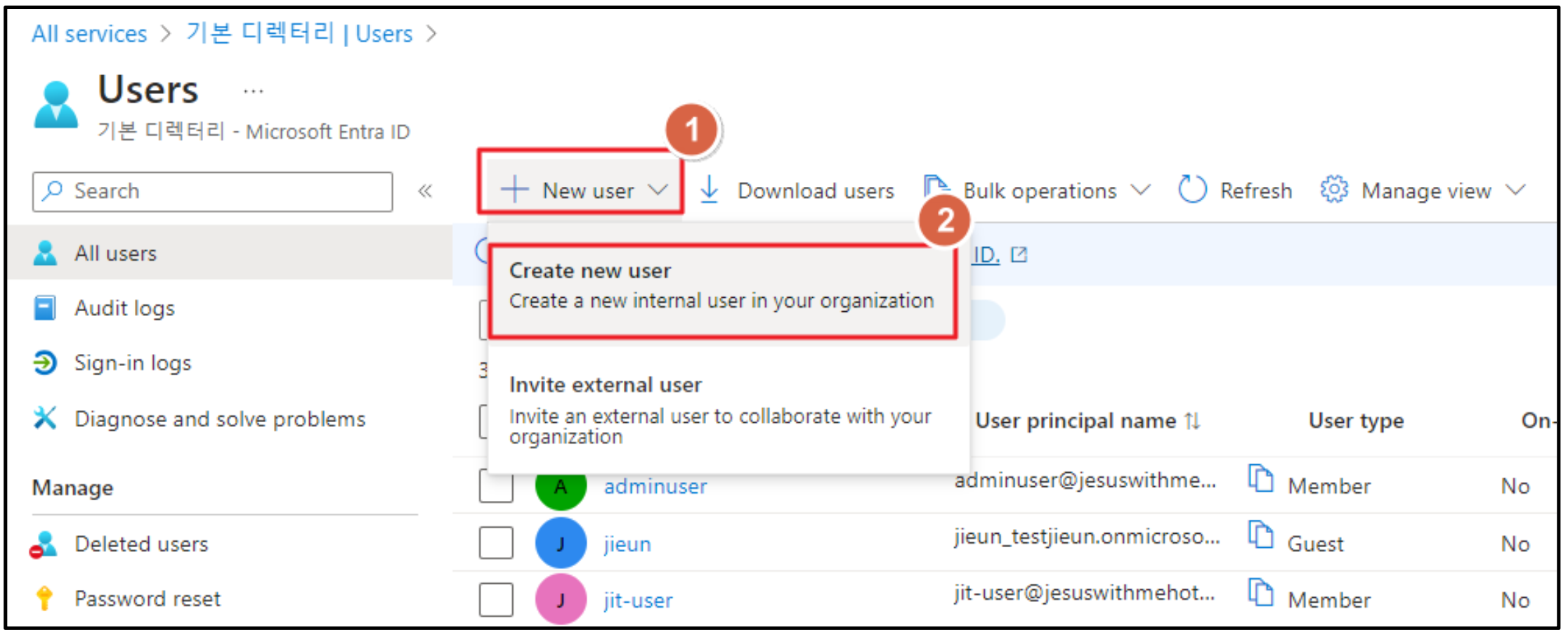

사용자 및 그룹 관리

• 사용자 계정 생성하기

• 계정은 인증 및 권한 부여에 사용된다.

• 각 사용자 계정에 추가 속성이 있다.

• 사용자를 관리하려면 전역 관리자 또는 사용자 관리자여야 한다.

• 삭제된 사용자는 30일간 복원 가능하다.

• 로그인 및 감사 로그 정보를 사용할 수 있다.

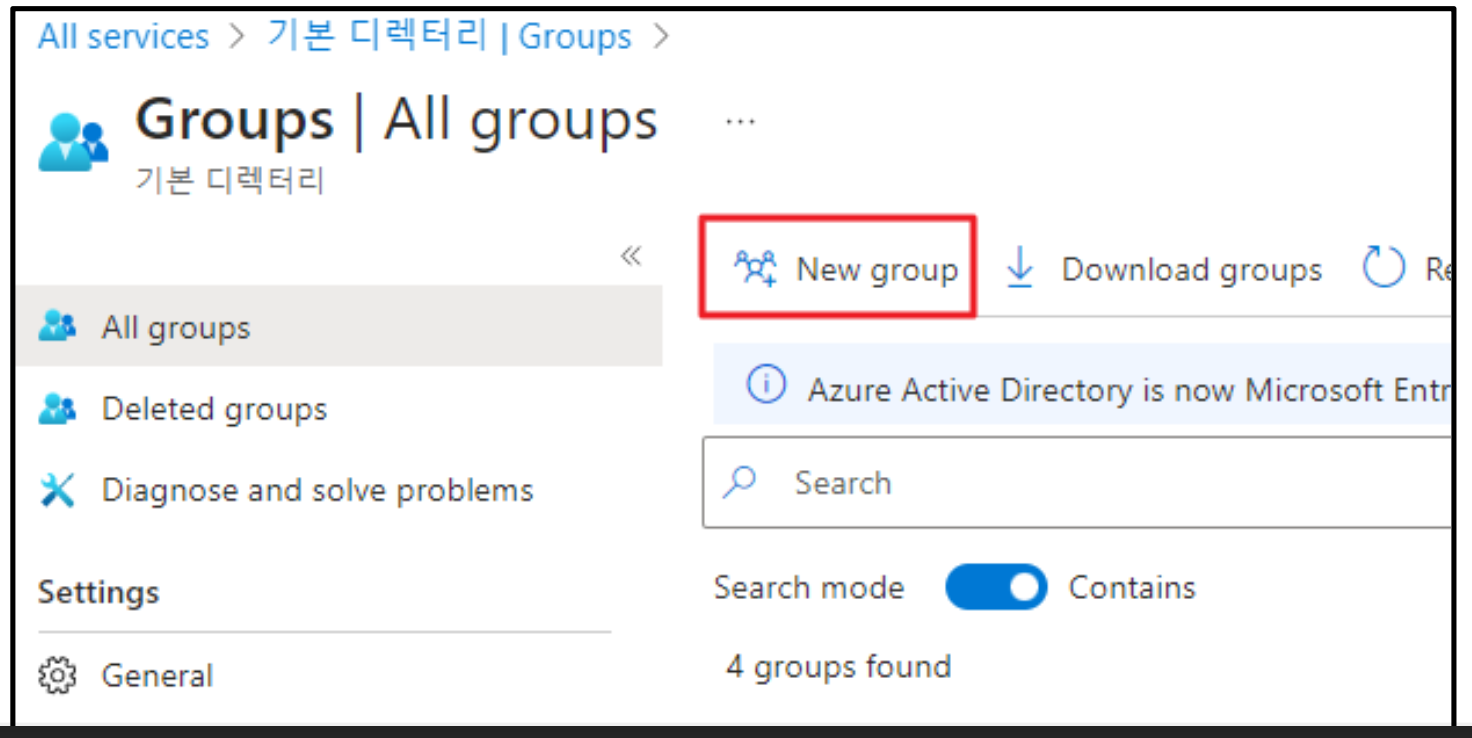

• 그룹 계정 생성하기

• 그룹 유형

• 보안 그룹

• Microsoft 365 그룹

• 할당 유형

• 할당됨

• 동적 사용자 (##Entra ID의 Premium 1,2 라이선스 필요)

• 동적 디바이스(보안 그룹만 해당)

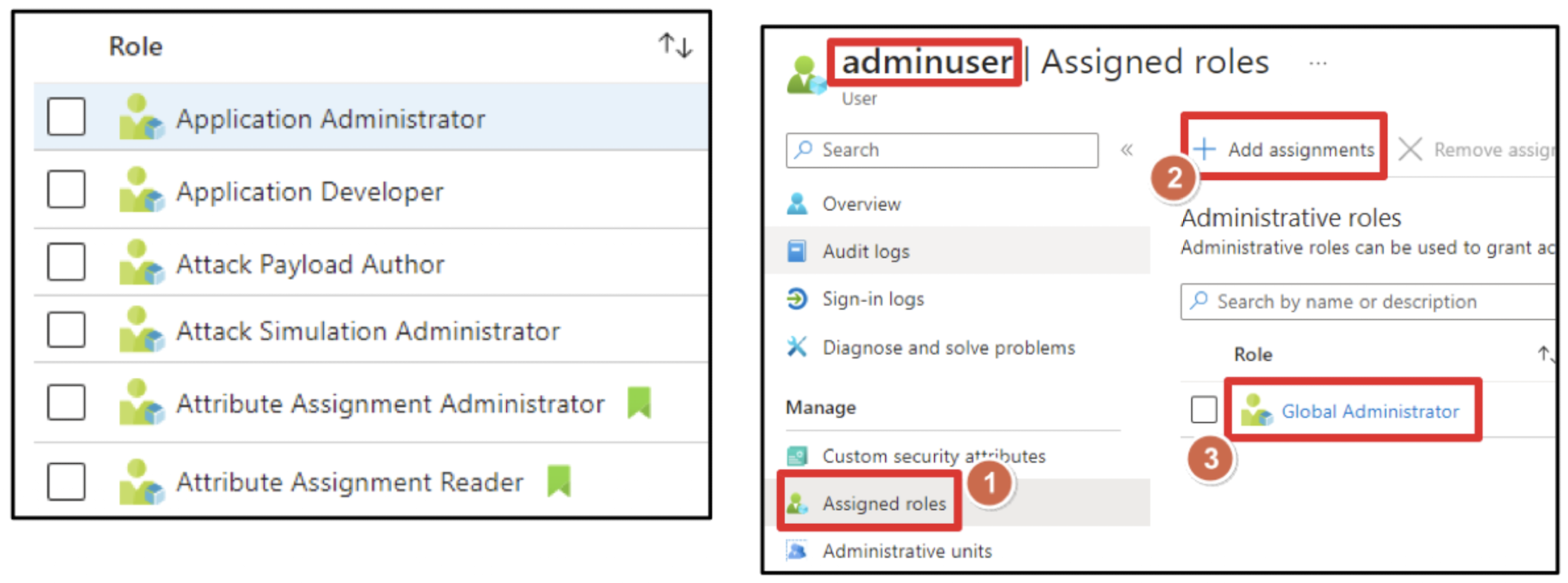

Entra ID 관리 권한 위임하기-Role 추가

• Entra ID 관리 권한 위임하기

• 이것은 사용자 계정 및 그룹을 관리하는 일을 위임하기 위한 것이다.

• 구독 계정이 아닌 계정에게 Entra ID와 Azure Subscription에 관리자 권한을 부여하기는 것을 권장한다.

• 구독 계정으로 Entra ID에 접속하여 추가적인 관리자 계정을 만든 후에 해당 계정에게

Global Administrator 역할(Role)을 부여하면 된다.

• Entra ID Role 종류

• Entra ID 및 Azure Portal 관리 작업 위임하기

• 구독 계정으로 모든 관리작업을 하지 말고, 2nd User Account를 만들어 그 계정으로 Entra ID도 관리

(사용자 계정 생성 등)하게 하고 Azure Portal 자원도 관리하게 할 필요가 있다.

• Entra ID 관리를 azureadmin에게 위임하려면 구독 계정으로 Entra ID에 로그인하여 이미 생성된 azureadmin

사용자에게 Global Administrator 역할(role)을 부여한다.

• 이제는 Entra ID의 작업(사용자 계정 생성 등)은 모두 azureadmin로 로그인하여 진행하면 된다.

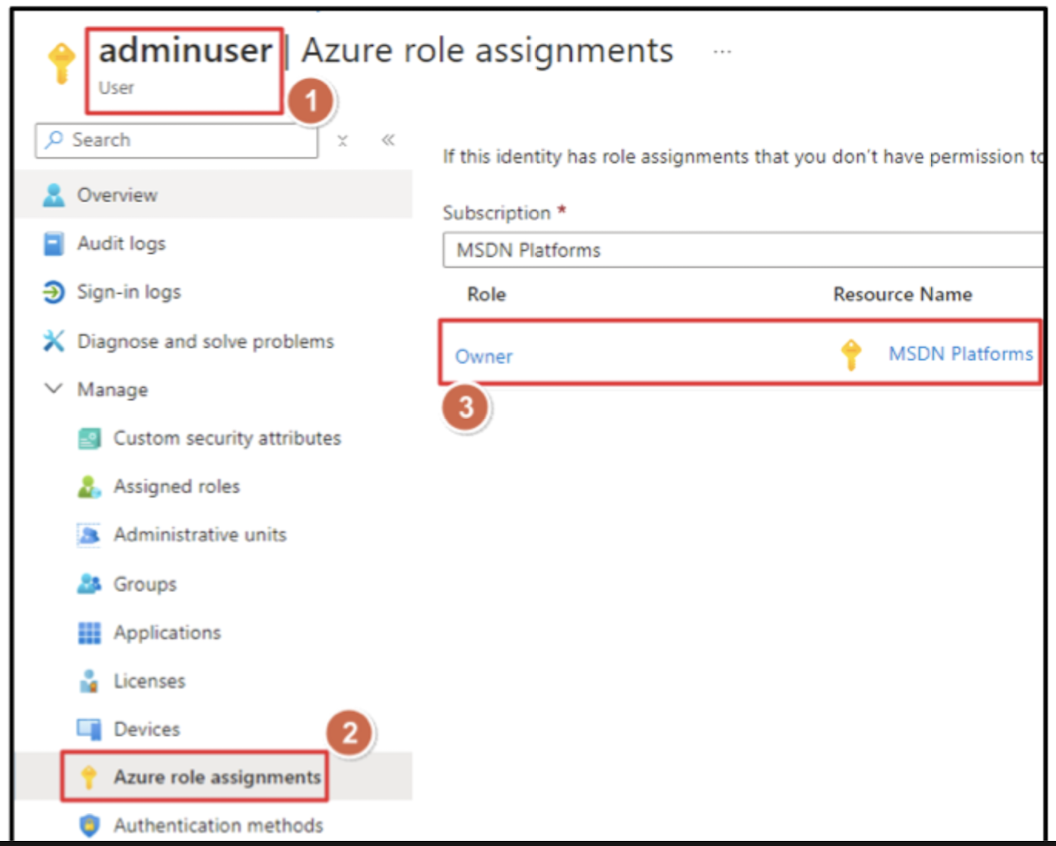

• azureadmin 사용자가 다른 직원들이 Azure Portal의 자원을 사용하게 하려면 구독 계정으로 Azure Portal에

로그인하여 subscription의 Access Control(IAM)에서 Owner 역할(role)을 할당하면 된다.

• 앞으로 Azure Portal의 모든 관리는 azureadmin이 할 수 있으며, 이 사용자는 회사의 다른 직원이 Azure Portal 이용하도록

권한을 위임해줄 수 있다.

• Entra ID 실습

• 관리자 계정(azureadmin) 추가 생성하기

• 구독 계정으로 Azure Portal에 접속하여 다시 Entra ID로 이동한다.

• azureadmin 계정을 만든 후에 Entra ID의 관리 위임을 위해 Global Administrator 역할(role)을 추가한다.

• Azure Portal의 Subscription의 Access Control(IAM)에서 Owner 역할을 azureadmin에게 부여한다

• 이 결과 azureadmin은 Entra ID와 Azure Portal을 관리할 수 있게 된다.

• 이제부터는 azureadmin으로 Azure Portal에 접속하여 아래와 같이 작업한다.

• Entra ID 실습

• 회사 직원들이 Azure Portal을 이용하도록 작업하기

• 먼저 azureadmin 계정으로 Azure Portal에 접속한다.

• User 생성하기

• devadmin, devuser1, devuser2

• enguser1, enguser2

• 암호는 P@ssw0rd1234

• Group 생성하기

• devgroup

• enggroup

• devgroup이라는 Group에 3명(devadmin, devuser1,2)의 사용자 추가하기

• enggroup에 2명(enguser1, enguser2)의 사용자 추가하기

• Azure Portal에서 employeeRG, devRG라는 2개의 Resource Group을 생성한다.

• Entra ID 실습

• 회사 직원들이 Azure Portal을 이용하도록 작업하기

• devRG에 VM 등을 생성하도록 devgroup에게 관리를 위임한다.

• contributor

• employeeRG에 VM 등을 생성하도록 enggroup과 devadmin에게 관리를 위임한다.

• contributor

• devadmin으로 Azure Portal에 로그인하여(최초 로그온할 때 암호 변경) devRG에 Linux VM을 생성한다.

• devadmin으로 로그인하면 devRG와 employeeRG라는 2개의 Resource Group이 보이고(##중요), 이 두개의 RG에 자원을

생성할 수 있다.

• enguser1으로 Azure Portal에 로그인하여(최초 로그온할 때 암호 변경) employeeRG에 Linux VM을 생성한다.

• enguser1으로 로그인하면 employeeRG라는 Resource Group이 보이고, 이 RG에만 자원을 생성할 수 있다

Azure 사용자가 Azure Portal에 위임된 것 확인하기

• Azure 사용자가 Azure Portal에 위임된 것 확인하기

• Azure Portal에 로그인하는 사용자 단위로 Azure Portal을 관리하는 권한을 확인할 필요가 있다.

• 다음과 같이 Microsoft Entra ID에서 이것을 확인할 수 있다.

• 사용자 계정: adminuser

• Subscription 범위에 Owner 역할이 할당된 것을 알 수 있다.

2. Azure Policy

• Azure Policy

• Azure 환경에서 조직의 규정 준수 요구 사항을 강제하고 리소스의 일관성을 유지할 수 있다.

• 시나리오

• 우리 회사는 클라우드 환경에서 일관성을 유지하고 비용을 절감하기 위해 특정 리소스를 특정 지역에만 배포하고, 특정 크기의 VM만 사용하도록 정책을 적용하고자 합니다. 또한, 모든 리소스에는 특정 태그가 포함되어야 한다.

• 지역 제한 정책

• 우리 회사는 모든 리소스를 'East US' 지역에만 배포하도록 제한한다.

• VM 크기 제한 정책

• 우리 회사는 특정 크기(Standard_D2s_v3) 이상의 VM만 사용하도록 제한한다.

• Tag 정책

• 우리 회사는 모든 리소스에 'Environment'라는 태그가 포함되도록 한다.

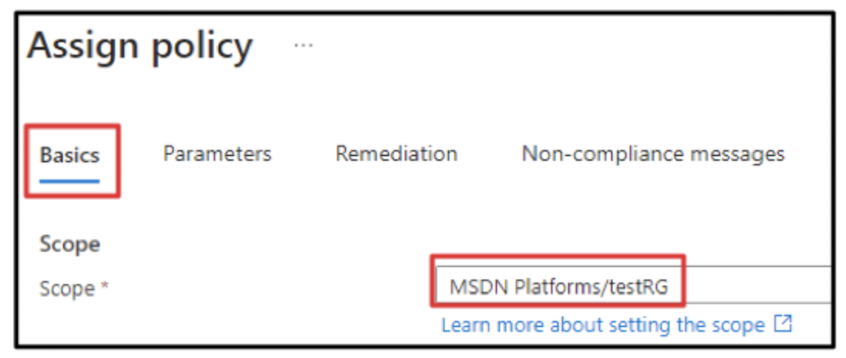

• Demo-East US에 리소스를 배포하는 정책

• Azure Portal에서 Policy를 검색하여 진행한다.

① 기존 정책 정의 활용하기

• Authoring - Definitions - Search에서 "location" 검색- Allowed locations 선택

② 정책 할당

• Assign Policy 클릭- Scope에서 Subscription 및 Resource Group 선택- Parameters 탭- East US 선택

③ 정책 준수 확인

• Compliance 클릭하여 생성된 것 확인하기

④ Web App을 만들 때 testRG와 WestUS를 선택하여 만들어 본다. 실패하게 되어 있다. Compliance에 저촉되기 때문

참고-Lab 환경 준비

• 실습 파일 다운로드하기

• Cloud Shell을 실행한다.

• 다음 명령을 실행하여 Cloud Shell에 실습 환경 구성 파일을 다운로드한다.

• git clone https://github.com/godeploy/AZ104.git

• 다운로드 받은 내용 확인하기

• ls -la

• cd AZ104

• ls -la

• cd Module03

• az group create -n myRG -l eastus

• az deployment group create -g myRG --template-file az104-03b-md-template.json

--parameters az104-03b-md-parameters.json

• 앞으로 여기에 있는 파일을 가지고 실습 사전 구성을 하게 된다.

'Cloud > Azure Cloud' 카테고리의 다른 글

| [Azure 정리]4. Storage Account 사용하기 (6) | 2025.01.02 |

|---|---|

| [Azure 정리]3. Virtual Machine 사용하기 (6) | 2025.01.02 |

| [Azure 정리]1. Azure 소개 및 Azure 관리하기 (3) | 2024.12.31 |

| AZ-104 연습문제 5(한글버전) (5) | 2024.09.14 |

| AZ-104 연습문제 4(한글버전) (4) | 2024.09.06 |